WannaCry Epidémia odpovedí na časté otázky a odhalenie ilúzií používateľov

- 1215

- 61

- Mgr. Vavrinec Peško

Spokojnosť

- Je „diabol“ je skutočne hrozný

- Ako sa šíri wannacry

- Kto je ohrozený útokom WannaCry a ako sa pred ním chrániť

- Ako vírus funguje, čo je šifrované

- Čo robiť, ak WannaCry už počítač nakazil

- Ako ďalej žiť tento život

A o skutočnosti, že fragmentárne informácie neposkytujú úplné pochopenie situácie, vedú k špekuláciám a odchodom za viac otázok ako odpovedí. S cieľom zistiť, čo sa v skutočnosti deje, komu a čo ohrozuje, ako chrániť pred infekciou a ako dešifrovať súbory poškodené Wannacrym, je venovaný dnešnému článku.

Je „diabol“ je skutočne hrozný

Nechápem, aký druh rozruchu Wanracry? Existuje veľa vírusov, nové sa objavujú neustále. A tento je zvláštny?

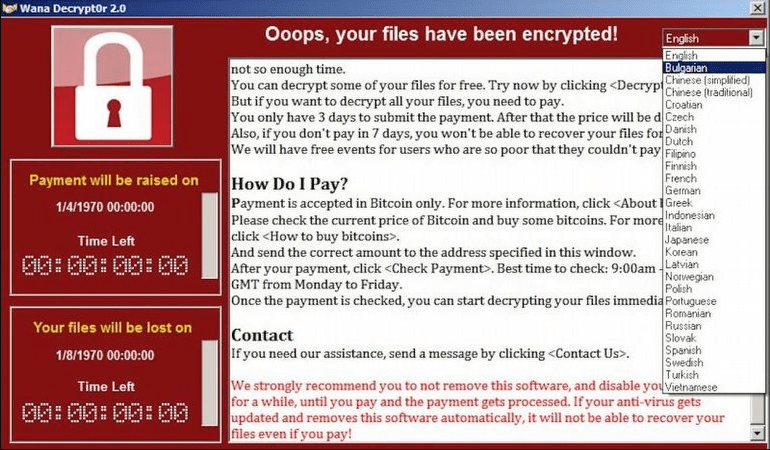

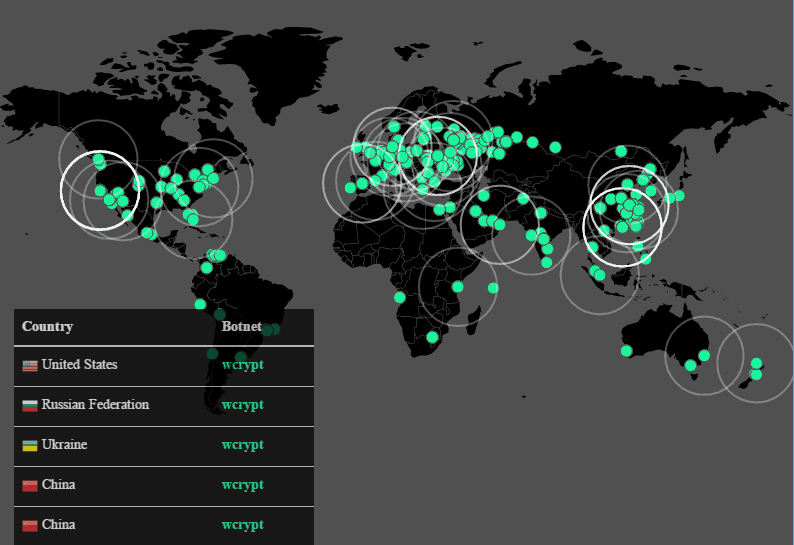

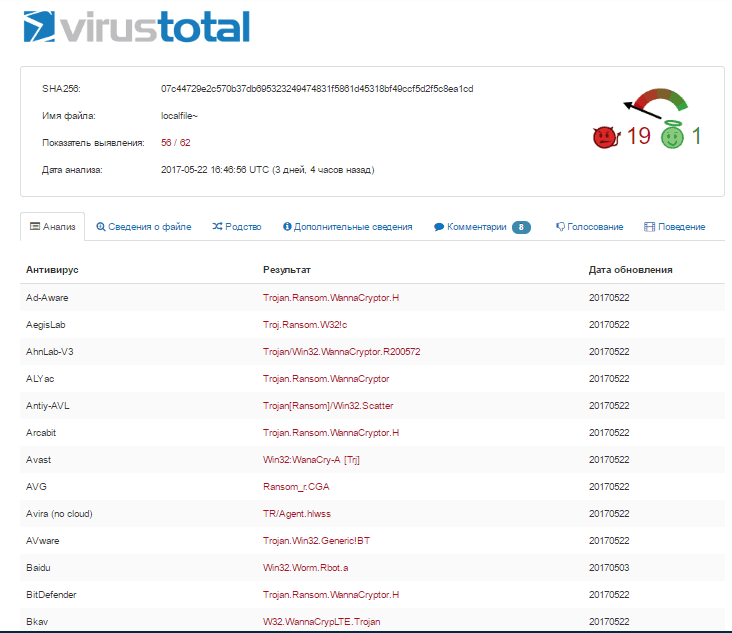

Wannacry (iné mená wanakrypt0r, wana derypt0r 2.0, wannacrypt, wncry, wcry) - nie celkom obyčajné kybernetické nula. Dôvodom jeho smutnej slávy je gigantické množstvo škody spôsobených. Podľa Europolu porušil prácu viac ako 200 000 počítačov, ktorí prevádzkujú okná v 150 krajinách sveta, a škody, ktoré ich majitelia utrpeli viac ako 1 000 000 000 dolárov. A to je iba v prvých 4 dňoch distribúcie. Väčšina obetí - v Rusku a Ukrajine.

Viem, že vírusy prenikajú do počítača cez dospelé stránky. Neuvádzam také zdroje, takže ma nič neohrozuje.

Vírus? Mám tiež problém. Keď vírusy začnú na počítači, spustím nástroj *** a po pol hodine je všetko v poriadku. A ak to nepomôže, preinštalujem Windows.

Vírus vírusu - Discord. WannaCry - Trójsky monitor, sieťový červ, ktorý je schopný šíriť miestne siete a internet z jedného počítača do druhého bez účasti na ľudskej účasti.

Väčšina škodlivých programov vrátane šifrovania začína fungovať až potom, čo používateľ „prehltne návnadu“, to znamená, klikne na odkaz, otvorte súbor atď. P. A Ak chcete byť infikovaný wannakov, nie je potrebné robiť vôbec nič!

Akonáhle je na počítači so systémom Windows, malware v krátkom čase šifruje väčšinu užívateľských súborov, po ktorých zobrazuje správu požadujúcu výkupné vo výške 300-600 dolárov, ktoré sa musia preniesť do špecifikovanej peňaženky do 3 dní. V prípade oneskorenia hrozí, že po 7 dňoch dešifruje spisy nemožné.

Zároveň škodlivosti hľadajú medzery na prenikanie do iných počítačov, a ak ich nájde, infikuje celú miestnu sieť. To znamená, že záložné kópie súborov uložených na susedných strojoch sa stanú nepoužiteľnými.

Odstránenie vírusu z počítača nevedie k dešifrovaniu súborov! Reinštalovanie operačného systému - tiež. Naopak, keď s infekciou bridlice, obe tieto akcie vás môžu pripraviť o príležitosť obnoviť súbory, aj keď existuje platný kľúč.

Takže áno, „diabol“ je dosť hrozný.

Ako sa šíri wannacry

Všetci klameš. Vírus môže preniknúť do počítača iba vtedy, ak si ho sťahujem sám. A som ostražitý.

Mnoho škodlivých programov je schopných infikovať komponenty (a mobilné zariadenia, mimochodom) prostredníctvom zraniteľností - chyby v kóde komponentov operačného systému a programov, ktoré otvárajú kybernetickú maturátorov príležitosť používať vzdialený stroj na svoje vlastné účely. Najmä WannaCry sa šíri cez 0-dňovú zraniteľnosť v protokole SMB (zraniteľné miesta s nulovým dňom sa nazývajú chyby, ktoré neboli opravené v čase ich činnosti škodlivým/špionážnym).

To znamená, že na infikovanie počítača čipper-chipperom stačia dve podmienky:

- Pripojenie k sieti, kde sú ďalšie infikované autá (internet).

- Prítomnosť v systéme vyššie uvedenej medzery.

Odkiaľ pochádza táto infekcia? Toto sú triky ruských hackerov?

Podľa niektorých správ (neodpovedám na spoľahlivosť), priepasť v protokole SMB Network, ktorá slúži na legálny vzdialený prístup k súborom a tlačiarňami v systéme Windows, bola prvou, ktorá objavila agentúru USA Národnej bezpečnosti USA. Namiesto toho, aby ju nahlásili v spoločnosti Microsoft, aby sa tam opravili, rozhodli sa ju použiť sami a vyvinúť vykorisťovanie (program, ktorý využíva zraniteľnosť).

Následne bol tento výbuch (kódové meno EternalBlue), ktorý nejaký čas slúžil na prenikanie počítačov bez vedomia majiteľov, ukradli hackeri a tvorili základ vytvorenia vydierania Wannacry. To znamená, že vďaka nie je úplne právne a etické kroky konštrukcie štátu USA, vírusové malenici sa dozvedeli o zraniteľnosti.

Autorstvo šifrovania určite nie je stanovené.

Zakázal som inštaláciu aktualizácií Okná. Nafig je potrebný, keď všetko funguje bez nich.

Dôvodom takého rýchleho a veľkého šírenia epidémie je absencia „záplaty“ v tom čase - aktualizácia okien, ktoré môžu uzavrieť medzeru Wanny Cry. Pretože na jeho rozvoj to trvalo čas.

Dnes takáto náplasť existuje. Používatelia, ktorí aktualizujú systém, ho automaticky prijali v prvých hodinách po vydaní. A tí, ktorí sa domnievajú, že aktualizácie nie sú potrebné, sú stále v ohrození infekcie.

Kto je ohrozený útokom WannaCry a ako sa pred ním chrániť

Pokiaľ viem, viac ako 90% infikovaných počítačov Wannacry, pracoval pod kontrolou Windows 7. Mám „tucet“, čo znamená, že mi nič neohrozuje.

Nebezpečenstvo infekcie wannakov podliehajú všetkým operačným systémom, ktoré používajú sieťový protokol SMB V1. Toto:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

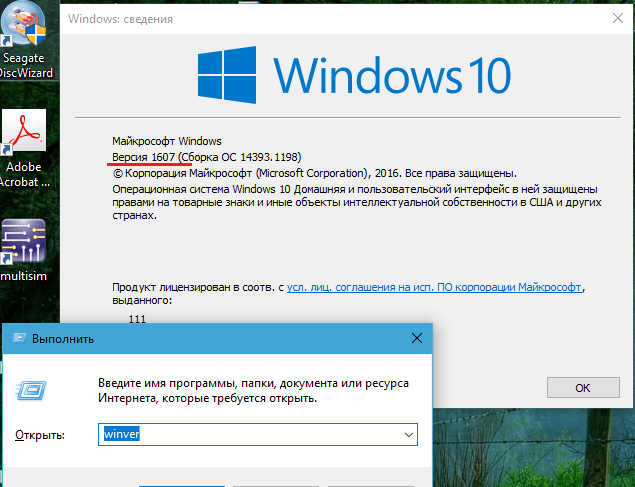

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Zákaz v sieti dnes riskuje používatelia systémov, na ktorých nie je nainštalovaný Kritická aktualizácia zabezpečenia MS17-010 (K dispozícii na bezplatné stiahnutie z technet.Microsoft.Com, na ktorý je odkaz zobrazený). Opravy pre Windows XP, Windows Server 2003, Windows 8 a ďalšie nepodporované OSS je možné stiahnuť Z tejto stránky podpora.Microsoft.Com. Opisuje tiež metódy kontroly prítomnosti aktualizácie úspory.

Ak nepoznáte verziu OS vo svojom počítači, kliknite na kombináciu kľúčov Win+R a vykonajte Winver.

Na posilnenie ochrany, ako aj v prípade, že nie je možné aktualizovať systém teraz, spoločnosť Microsoft poskytuje pokyny na dočasné vypnutie verzie SMB 1. Oni sú Tu A Tu. Okrem toho, ale nie nevyhnutne, môžete uzavrieť port brány firewall 445 TCP, ktorý slúži SMB.

Mám najlepší antivírus na svete ***, môžem s ním urobiť čokoľvek a nič sa nebojím.

Distribúcia WannaCry sa môže vyskytnúť nielen vyššie uvedeným samostatným spôsobom, ale aj obvyklými spôsobmi -prostredníctvom sociálnych sietí, e -mailu, infikovaných a phishingových webových zdrojov atď. D. A existujú také prípady. Ak stiahnete a spustíte škodlivý program manuálne, potom ani antivírus, ani záplaty, ktoré sa týkajú zraniteľností, ušetrí pred infekciou.

Ako vírus funguje, čo je šifrované

Áno, nechajte ho šifrovať, čo chce. Mám priateľa programátora, všetko mi rozlúští. V extrémnych prípadoch nájdeme kľúčovú metódu.

Šifrujte pár súborov a čo? Toto ma nezastaví, aby som pracoval na mojom počítači.

Bohužiaľ to nebude dešifrovať, pretože neexistujú žiadne spôsoby, ako hacknúť šifrovanie RSA-2048, ktoré sa používa. A nebude šifrovať pár súborov, ale takmer všetky.

Nebudem podrobný opis práce Malice, ktorá má záujem, sa môže zoznámiť s jej analýzou, napríklad v blogu Microsoft Matt Suiche Expert Blog Blog. Zaznamenávam iba najdôležitejšie body.

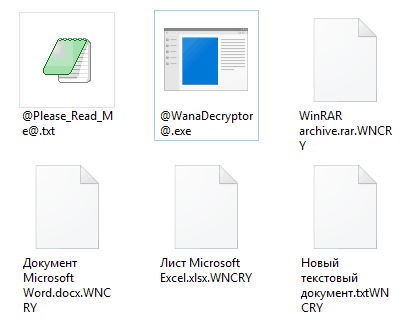

Súbory s rozšíreniami sú podrobené šifrovaniu: .doc, .Docx, .XLS, .Xlsx, .Ppt, .Pptx, .Pst, .Ost, .MSG, .EMl, .VSD, .vsdx, .TXT, .CSV, .Rtf, .123, .Wks, .Wk1, .Pdf, .Dwg, .ONETOC2, .SNT, .Jpeg, .Jpg, .Docb, .docm, .Bodka, .bodka, .dotx, .XLSM, .Xlsb, .Xlw, .Xlt, .XLM, .XLC, .Xltx, .Xltm, .Pptm, .Hrniec, .Pps, .Ppsm, .Ppsx, .Ppam, .Potx, .Potm, .Edb, .HWP, .602, .SXI, .Sti, .Sldx, .Sldm, .Sldm, .VDI, .Vmdk, .VMX, .GPG, .AES, .Oblúk, .Patrica, .BZ2, .Tbk, .Bak, .Decht, .Tgz, .GZ, .7z, .Zriedkavý, .PSČ, .Záloha, .ISO, .VCD, .BMP, .Png, .Gif, .Surový, .Cgm, .Tif, .Štipka, .Nef, .Psd, .Ai, .SVG, .Djvu, .M4u, .M3u, .Stred, .WMA, .Flv, .3G2, .MKV, .3gp, .Mp4, .presťahovať sa, .Avi, .ASF, .MPEG, .vobrana, .Mpg, .WMV, .Flor, .SWF, .Vlnenie, .mp3, .Sh, .Trieda, .štrbina, .Java, .Rb, .ASP, .Php, .Jsp, .Blud, .Štrbina, .hneda, .Ponoriť, .Pl, .Vb, .VBS, .Ps1, .Netopier, .CMD, .Js, .ASM, .h, .Pasáž, .Cpp, .C, .Cs, .Suo, .Štrbina, .LDF, .Mdf, .Ibd, .Myi, .Môj D, .Frm, .Odb, .Dbf, .Db, .Mdb, .Accdb, .SQL, .Sqletedb, .Sqlite3, .ASC, .Ležať6, .Preložiť, .Mml, .SXM, .Otg, .ODG, .V rámci, .STD, .SXD, .Otp, .ODP, .WB2, .Slk, .Rozmach, .STC, .SXC, .OTS, .ODS, .3dM, .Maximálny, .3ds, .uot, .STW, .SXW, .Pod, .ODT, .Pem, .P12, .CSR, .Crt, .Kľúč, .Pfx, .Der.

Ako vidíte, tu sú dokumenty a fotografie a video-audio a archívy a pošta a súbory vytvorené v rôznych programoch ... Zlovred sa snaží dosiahnuť každý systémový katalóg.

Šifrované objekty dostávajú dvojitú expanziu S wncry, Napríklad „Document1.doc.Wncry ".

Po šifrovaní vírus skopíruje spustiteľný súbor do každého priečinka @[email protected] - Údajne pre dešifrovanie po výkupnom, ako aj textový dokument @Prosí[email protected] So správou používateľa.

Ďalej sa snaží vyhladiť tieňové kópie a body obnovy systému Windows. Ak UAC pracuje v systéme, používateľ musí potvrdiť túto operáciu. Ak žiadosť zamietnete, bude existovať možnosť obnoviť údaje z kópií.

WannaCry prenáša šifrovacie klávesy do príkazových centier umiestnených v sieti Tor a potom ich odstráni z počítača. Aby hľadal ďalšie zraniteľné stroje, skenuje miestnu sieť a svojvoľné rozsahy IP na internete a našiel, preniká všetko, čo sa môže dostať.

Dnes analytici poznajú niekoľko modifikácií wannakov s rôznymi distribučnými mechanizmami a v blízkej budúcnosti je potrebné očakávať nové.

Čo robiť, ak WannaCry už počítač nakazil

Vidím, ako menia súbory rozšírenia. Čo sa deje? Ako to zastaviť?

Šifrovanie je nezismútny proces, aj keď nie príliš dlhý proces. Ak sa vám podarilo všimnúť si to skôr, ako sa na obrazovke objaví správa vydierania, časť súborov môžete uložiť okamžite vypnutím počítačového napájania. Nie dokončenie systému, ale Vytiahnutie vidlice z zásuvky!

Pri načítaní okien v normálnom prípade bude šifrovanie pokračovať, takže je dôležité tomu zabrániť. Ďalšie spustenie počítača by sa malo vyskytnúť buď v bezpečnom režime, v ktorom nie sú vírusy aktívne, alebo od iného nosiča bootovania.

Ďalej je vaša úloha iba v prípade kopírovania prežívajúcich súborov na vymeniteľnom disku alebo flash jednotky. Potom môžete pokračovať v zničení bastardu.

Moje súbory sú šifrované! Vírus pre nich vyžaduje výkupné! Čo robiť, ako dešifrovať?

Dešifrovanie súborov po WannaCry je možné iba vtedy, ak existuje tajný kľúč, ktorý sľubujú, že útočníci poskytnú, len čo ich obeť prenesie množstvo výkupného. Takéto sľuby sa však takmer nikdy nesplnia: prečo sú distribútori škodlivých, aby sa obťažovali, ak už dostali, že chceli?

V niektorých prípadoch môžete problém vyriešiť bez výkupného. K dnešnému dňu boli vyvinuté 2 dekodéry WannaCry: Mdlý (autor Adrien Guinet) a Wanakiwi (autor Benjamin Delpy). Prvý funguje iba v systéme Windows XP a druhý, vytvorený na základe prvého, je v systéme Windows XP, Vista a 7 x86, ako aj v Northern Systems 2003, 2008 a 2008r2 x86.

Algoritmus práce oboch dekodérov je založený na hľadaní tajných kľúčov v pamäti procesu šifrovania. To znamená, že iba tí, ktorí nemali čas na reštartovanie počítača, majú šancu dešifrovať. A ak nie je príliš veľa času po šifrovaní (pamäť nebola prepísaná iným procesom).

Takže, ak ste používateľom systému Windows XP-7 X86, prvá vec, ktorú by ste mali urobiť po tom, čo sa objaví správa výkupného, je vypnúť počítač z miestnej siete a internetu a spustiť dekodér Wanakiwi stiahnutý na inom zariadení. Pred extrahovaním kľúča nevykonávajte žiadne ďalšie akcie na počítači!

Môžete sa oboznámiť s popisom práce dekodéra Wanakiwi v inom blogu Matt Suiche.

Po dešifrovaní súborov spustite antivírus, aby ste odstránili zlo a nastavili opravu, ktorá uzatvára spôsoby jeho distribúcie.

Dnes Wannacry uznáva takmer všetky antivírusové programy, s výnimkou tých, ktoré nie sú aktualizované, tak takmer žiadne.

Ako ďalej žiť tento život

Epidémia trójskeho oturácie s vlastnými vlastnosťami našla prekvapenie sveta. Pre všetky druhy bezpečnostných služieb sa ukázalo byť rovnako neočakávané ako začiatok zimy 1. decembra pre komunálne služby. Dôvodom je nedbanlivosť a možno. Dôsledky - nenapraviteľné straty a straty údajov. A pre tvorcov škodlivého - motiváciu pokračovať v tom istom duchu.Podľa analytikov Wanacry priniesol distribútorom veľmi dobré dividendy, čo znamená, že útoky sa budú opakovať. A tí, ktorí boli teraz prepravovaní, nebudú nevyhnutne nosiť. Samozrejme, ak sa s tým nebudete starať vopred.

Takže, aby ste nemuseli nikdy plakať nad šifrovanými súbormi:

- Neodporúvajte nainštalovať aktualizácie operačného systému a aplikácií. Toto vás bude chrániť pred 99% hrozieb, ktoré sa šíria prostredníctvom nezapojených zraniteľností.

- Udržujte kontrolu nad účtami - UAC.

- Vytvorte záložné kópie dôležitých súborov a uložte ich na iné fyzické médium alebo najlepšie na niekoľkých. Je optimálne používať databázy distribuovaných úložných údajov v podnikových sieťach, domáci používatelia môžu prijať bezplatné cloudové služby, ako je disk Yandex, Disk Google, OneDrive, Megasynk atď. D. Nenechajte tieto aplikácie spustiť, keď ich nepoužívate.

- Vyberte spoľahlivé operačné systémy. Windows XP nie je.

- Nainštalujte komplexný antivírus tried internetu a dodatočnú ochranu pred vydláždením, napríklad bezpečnosť Kaspersky Endpoint Security. Alebo analógy iných vývojárov.

- Zvýšte gramotnosť pri pôsobení proti trójskym koncom. Napríklad predajca antivírusu DR.Web pripravoval školiace kurzy pre používateľov a administrátorov rôznych systémov. Veľa užitočných a, čo je dôležité, spoľahlivé informácie sú obsiahnuté v blogoch iných vývojárov A/V.

A čo je najdôležitejšie: aj keď ste zranení, neprenášajte peniaze na útočníkov na dekódovanie. Pravdepodobnosť, že budete podvedení, je 99%. Okrem toho, ak nikto neplatí, vydieranie sa stane nezmyselným. V opačnom prípade bude šírenie takejto infekcie rásť iba.

- « Blokovanie VK na Ukrajine, ako obnoviť prístup a chrániť vaše právo na informácie

- Vyššia rýchlosť, viac priestoru Ako vymeniť pevný disk na notebooku »