Ako vyriešiť problém chyby šifrovania CredsSPSP

- 1977

- 439

- Leopold Kyseľ

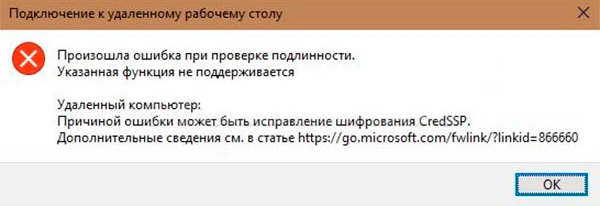

Na jar roku 2018 používatelia systému Windows začali čeliť chybe, ktorá sa predtým nestretla.

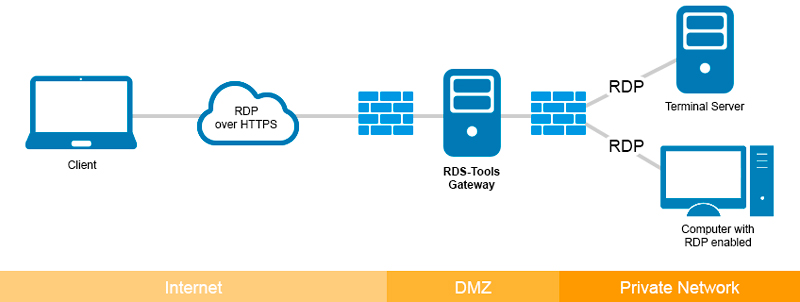

Čoskoro sa ukázalo, že pri pokuse o pripojenie klientskeho počítača s vzdialeným počítačom sa objavila správa „šifrovanie Oracle Remediations“, čo sa stalo za nasledujúcich okolností:

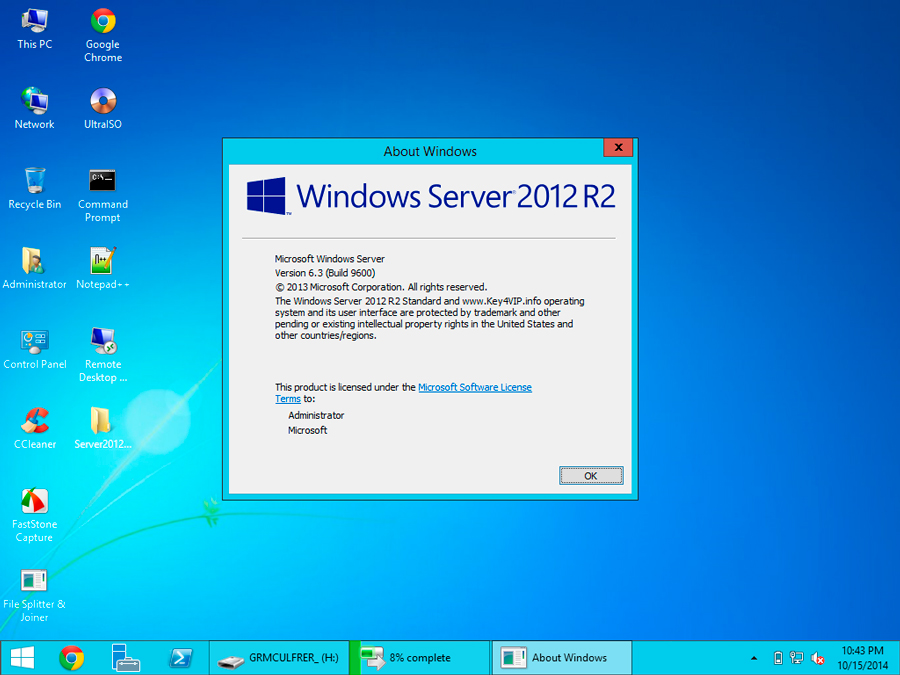

- Pripojenie k vzdialenému stroju sa vykonáva z počítača, na ktorom bola nedávno nainštalovaná relatívne starý Windows (Server 2012, „Desať“ 1803 a nižšie, server 2016), pretože neexistujú žiadne bezpečnostné aktualizácie, ktoré boli vydané neskôr;

- Pripojenie sa vyskytuje so serverom, kde chýbajú vyššie uvedené aktualizácie;

- Pri pripojení sú vstavané fondy protokolu RDP uzamknuté vzdialeným počítačom kvôli nedostatku potrebnej opravy na klientskom počítači.

Zvážte príčiny chyby a ako opraviť situáciu.

Prečo je chyba CredsSP

Takže už vieme, že v mnohých verziách systému Windows (Options Server 2016/2012/2008, s výnimkou roku 2013, ako aj klientov, počnúc 7) bez nainštalovaných kumulatívnych opráv, ak sa snažíte pripojiť sa k vzdialenému počítačovému PC od RDS/RDP môže vzniknúť problém pripojenia vzdialenej pracovnej plochy.

Inými slovami, s vzdialeným pripojením k počítaču počas postupu overovania šifrovania sa vyskytla chyba CredsSP, ktorej príčinou môže byť net -konzultácia šifrovacích protokolov. Je to preto, že jedno z automobilov (klient alebo vzdialené) neinštalovalo príslušné aktualizácie, ktoré boli vydané po marci 2018.

To bolo vtedy, keď spoločnosť Microsoft začala distribuovať aktualizáciu zameranú na ochranu identifikovanej zraniteľnosti protokolu CredsSP, čím ohrozila pravdepodobnosť vzdialeného vykonávania kódu útočníkmi. Technické podrobnosti o probléme sú uvedené v Bulletin CVE2018-0886 dostatočne podrobne. O dva mesiace neskôr bola zverejnená ďalšia aktualizácia, ktorá predvolene zaviedla zákaz možnosti zákazníckeho počítača systému Windows, aby kontaktoval vzdialený server, ak má verziu protokolu CredsSSP, sa v marcovej aktualizácii šírila.

To znamená, že ak máte klientske okná s včasom, v májových aktualizáciách nainštalovaných včas a pokúsite sa spojiť so vzdialenými servermi, na ktorých od jari 2018 nedošlo. Klientsky stroj zároveň dostane správu o nemožnosti vykonať vzdialené pripojenie typu CredsSP.

Dôvodom chyby môže byť korekcia vývojárov protokolu šifrovania CredsSP, ktorý sa objavil v dôsledku vydania nasledujúcich aktualizácií:

- pre verziu servera 2008 R2 a „Sedem“ - KB4103718;

- pre WS 2016 - KB4103723;

- Pre WS 2012 R2 a Windows 8.1 - KB4103725;

- pre zostavu „desiatky“ 1803 - KB4103721;

- Pre zostavu Windows 10 1609 - KB4103723;

- pre zostavu „desiatky“ 1703 - KB4103731;

- pre W10 Build 1709 - KB4103727.

Uvedený zoznam označuje počty aktualizácií uverejnených v máji 2018, v súčasnosti je potrebné nainštalovať viac čerstvých balíkov akumulačných (nazývaných sa tiež kumulatívne) aktualizácie). Túto operáciu je možné vykonať niekoľkými spôsobmi. Napríklad s odkazom na službu Windows Update Service na základe serverov vývojárov alebo pomocou lokálneho servera WSUS. Nakoniec si môžete ručne stiahnuť potrebné zabezpečovacie vzory prostredníctvom katalógu Microsoft Update (toto je katalóg aktualizácie Vindodes).

Najmä na vyhľadávanie aktualizácií pre váš počítač, na ktorom je nainštalovaná „desiatka“ zostava 1803, v máji 2020 by mal mať vyhľadávací dopyt nasledujúci pohľad: Windows 10 1803 5/*/2020.

Spôsoby, ako vyriešiť problém

Z tejto situácie existujú dva spôsoby. Ako je ľahké uhádnuť, jedným z nich je odstránenie bezpečnostných aktualizácií klientskeho počítača nainštalované po marci 2018. Takýto krok sa samozrejme považuje za veľmi riskantný a dôrazne sa neodporúča, pretože existujú ďalšie riešenia problému. Ale je najjednoduchší na vykonanie a dá sa použiť na jeden časový pokus o prístup k vzdialenému stroju.

Teraz zvážme alternatívne „správne“ možnosti opravy chyby, ku ktorej dochádza pri kontrole autentickosti kreditu.

Jedným z nich je deaktivácia (disponibilné) postup na kontrolu verzie CredsSP na vzdialenom počítači počas pokusu o pripojenie pomocou RDP. V tomto prípade zostanete chránení, záplaty zostávajú stanovené, existuje riziko iba počas komunikačného zasadnutia.

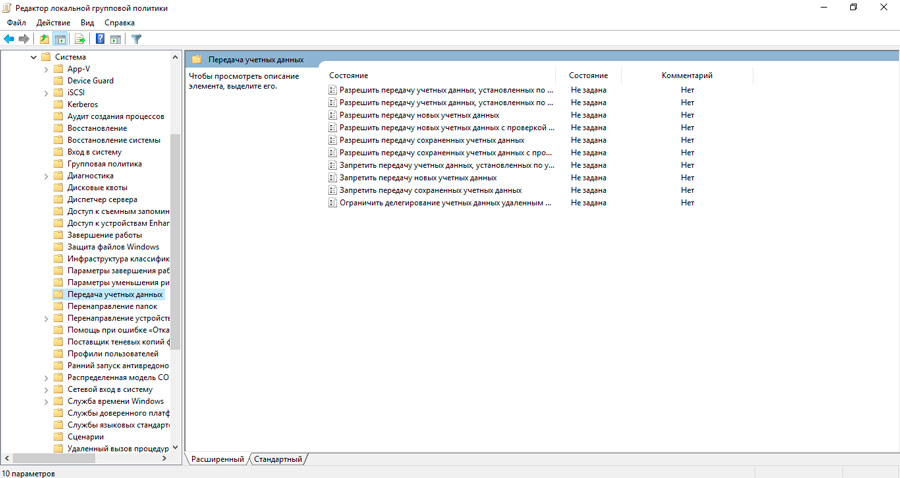

Algoritmus akcií:

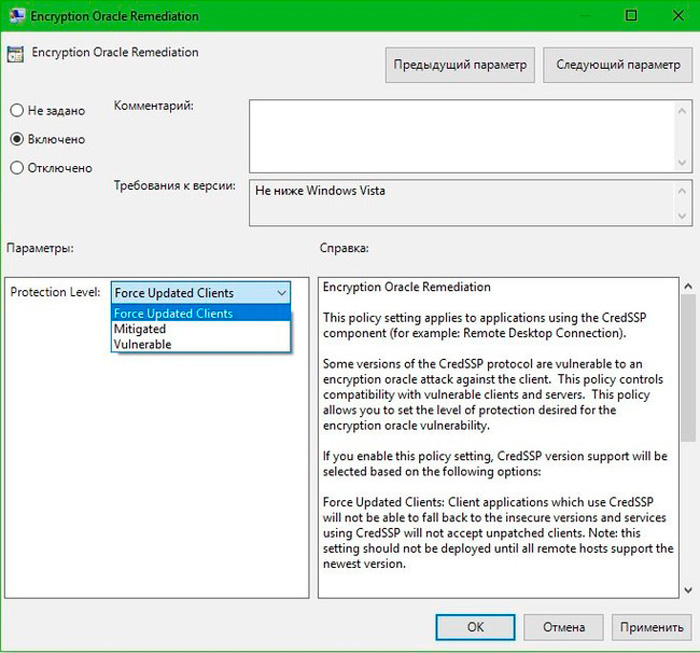

- Spúšťame v konzole „Perform“ GPEDIT.MSC (postavený editor miestneho GPO);

- Prejdeme na kartu Konfigurácia počítača, vyberme položku Administrated Templates, potom prejdite na kartu Systém a potom - do delegácie poverení. V Russified Windows bude celá cesta vyzerať nasledovne: „Karta„ Konfigurácia počítača “/karta„ Administratívne šablóny “/Menu System Menu Classes

- V zozname politika hľadáme šifrovací riadok Oracle, kliknite na ňu a zapnite politického selektora v povolenej/„inkluzívnej“ pozícii, pričom v zozname, ktorý sa zobrazí, vyberte zraniteľnú líniu (Zraniteľnosť LEATIBILITY));

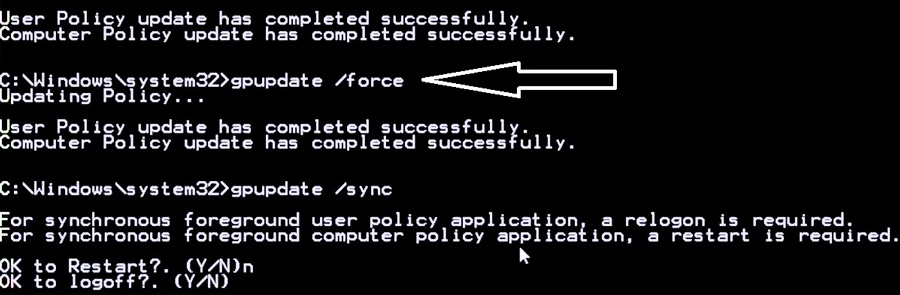

- Spúšťame prostredníctvom konzoly, aby sme „vykonali“ príkaz GPUPDATE /FORCE (nútené aktualizácie politika), čím dokončíme postup odpojenia oznámení o úprave politiky miestnej skupiny;

- Pokúste sa pripojiť k vzdialenému stroju.

Vypnutie politiky šifrovania.

Pozornosť. Pripomeňme, že táto metóda eliminácie chýb šifrovania CredsSP v systéme Windows sa neodporúča na konštantné použitie. Je lepšie informovať administrátora o vzdialenom stroji o probléme nekonzistentnosti protokolov šifrovania na inštaláciu príslušných aktualizácií.Zvážte, ako funguje politika EOR. Má tri úrovne ochrany proti zraniteľnostiam protokolu CredssSP v neprítomnosti záplat:

- Force Aktualizované klenty - základná úroveň ochrany, úplný zákaz pripojenia zo vzdialeného počítača na pripojenie klientskych počítačov bez nainštalovaných aktualizácií. Táto politika sa spravidla aktivuje po úplnej aktualizácii v rámci celej sieťovej infraštruktúry, to znamená, po inštalácii nových aktualizácií na všetkých sieťových staniciach týkajúcich sa siete, vrátane serverov, na ktoré sa vykonáva vzdialené pripojenie.

- Zmierené - Táto úroveň ochrany blokuje akékoľvek pokusy pripojiť sa k serverom, na ktorých nie je protokol CredsSP. Zároveň nie sú ovplyvnené všetky ostatné služby CredssSP.

- Zraniteľné - minimálna úroveň je šitá, čo odstraňuje zákaz vzdialeného prístupu k počítaču RDP, ak existuje zraniteľná verzia CredsSSSP.

Všimnite si, že na niektorých klientskych automobiloch (napríklad domáca verzia systému Windows) nie je zahrnutá redaktor miestneho politika v zhromaždení. V tomto prípade sa zmeny, ktoré vám umožňujú zapojiť sa do vzdialených strojov bez predĺžených aktualizácií na strane servera.

Ak to chcete urobiť, predstavte riadok na konzulách riadku:

Reg Add HKML \ Software \ Microsoft \ Windows \ CurrentVersion \ Politiky \ System \ Credssp \ Parameters /v povoliť

Tento postup je možné použiť na všetky pracovné stanice pomocou GPO domény (Console Launch - GPMC.MSC), alebo môžete použiť skript PowerShell (na získanie zoznamu pracovných staníc patriacich do tejto domény, môžete použiť príkaz Get-Dcomputer, ktorý je súčasťou RSAT-OP-Powershell) podľa nasledujúceho obsahu:

Dovážkový modul

$ Pss = (get -dComputer -filter *).Názov DnshostNa

Foreach ($ počítač v $ pcs)

Vyvolajte -Command -ComputerName $ computer -scriptBlock

Reg Pridať HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Politiky \ System \ Credssp \ Parameters /V Povoliť

Ale aby sa predišlo zbytočnému riziku, je potrebné okamžite po pripojení k vzdialenému počítaču, ak existujú vhodné práva na nastavenie aktuálnych aktualizácií pomocou služby Windows Update Service (malo by sa zapnúť). Túto operáciu sa dá vykonať ručne pomocou sťahovania čerstvých kumulatívnych aktualizácií a vykonaním ich inštalácie v súlade s vyššie uvedeným algoritmom uvedeným vyššie.

Ak chcete opraviť chybu šifrovania CredsSP na Windows XP/Server 2003, ktoré v súčasnosti nie sú podporované, ale z dôvodu určitých okolností, ktoré ste použili, musia všetky tieto stroje prepichnúť vložené possloody 2009.

Dôležitý. Po úspešnom pokuse o kontaktovanie servera, nainštalovanie kumulatívnych opráv na ňom a reštartovanie servera, nezabudnite splniť spätné transformácie v politike klienta a nastaviť hodnotu v politike FuceUpDatedClents v predvolenom nastavení alebo nahradenie hodnoty klávesu AFFOCLEnCrYPtionoracle z 2 do zdroja 0. Preto znova budete chrániť svoj počítač pred zraniteľnými miestami spojenými s pripojením URDP, čím sa opraví šifrovanie CredsSP.Nehovorili sme o ďalšom scenári chybnej správy „Šifrption Oracle Retedion“ - keď je všetko v poriadku so vzdialenému serveru a klientsky počítač sa ukáže ako nekompatibilný. Vznikne, ak je politika aktivovaná na vzdialenom počítači, ktorý blokuje pokus o nadviazanie spojenia so začlenenými klientskymi počítačmi.

V takom prípade nie je potrebné vymazať bezpečnostné aktualizácie klienta. Ak máte neúspešný pokus o kontaktovanie na serveri, mali by ste skontrolovať, kedy sa naposledy uskutočnila inštalácia kumulatívnych aktualizácií bezpečnosti pre zákaznícky stroj. Môžete vykonať kontrolu pomocou modulu PSWindowsupdate, ako aj vyplnením príkazu v konzole:

GWMI win32_quickfixEngineering | triedenie nainštalované na -desk

Ak je dátum dosť starý (voliteľný do marca 2018), nainštalujte najnovšiu kumulatívnu aktualizáciu pre vašu verziu systému Windows.

- « Spôsoby, ako vypnúť automatické nakladanie na Windows

- Čo robiť, ak Windows 10 visí kvôli procesu pracovníka inštalátora modulov »