Nastavenie OpenVPN na Windows a Ubuntu Čo, prečo a ako

- 1782

- 531

- Bohumil Ďaďo

Spokojnosť

- Rozsah a výhody OpenVPN

- Oblasť aplikácie

- Výhody

- Nastavenie OpenVPN v systéme Windows

- Inštalácia a konfigurácia časti servera

- Nastavenie časti klienta

- Spojenie

- Nastavenie OpenVPN pod Ubuntu

- Nastavenie časti servera

- Nastavenie časti klienta

Internet je ako more. S odoslanými údajmi, ako loď počas cesty, sa môže stať čokoľvek: môžu sa poškodiť, klesnúť v toku informácií alebo sa stať korisťou „pirátov“. Virtuálne súkromné siete (VPN, VPN) pomáhajú chrániť obzvlášť cenné údaje pred krádežou a stratami - systémy uzavretých kanálov (tunely), ktoré sú postavené vo vnútri inej, väčšej siete. Jedným z typov VPN je OpenVPN.

Chcete sa naučiť, ako rýchlo a ľahké vytvárať virtuálne súkromné siete? Hovorme o výhodách protokolu OpenVPN, ako aj o nastaveniach servera a klientskej časti systému Windows a Ubuntu, ktorý vlastní.

Rozsah a výhody OpenVPN

Oblasť aplikácie

- Vytvorenie bezpečných podnikových sietí. Vzdialenosť medzi uzlami takýchto sietí nezáleží.

- Ochrana informácií v otvorených verejných sieťach.

- Pripojenie k internetu niekoľkých hostiteľov prostredníctvom spoločnej brány.

- Prístup k zakázaným webovým zdrojom.

Výhody

- Všetko je zadarmo. Väčšina z nás nebude odmietnuť bezplatné Wi-Fi v kaviarni alebo v parku, ale prevádzka prenášaná takýmto spojením nie je chránená pred odpočúvaním. Bezplatný OpenVPN ho nasmeruje na uzavretý tunel, takže vaše prihlásenia, heslá a ďalšie tajné informácie určite nebudú viesť nesprávne ruky.

- Aby bola vaša sieť chránená, nemusíte kupovať ďalšie vybavenie.

- Všetka prenosná prevádzka je komprimovaná, čo poskytuje vysokú rýchlosť komunikácie (vyššia ako pri použití IPSec).

- Flexibilné nastavenia pre všetku zložitosť vám umožňujú nakonfigurovať VPN.

- Použitie niekoľkých spoľahlivých šifrovacích algoritmov poskytuje veľmi vysoký stupeň ochrany údajov.

- Vyžaduje sa žiadna rekonfigurácia alebo odpojenie požiarov (sieťové obrazovky) a NAT (technológia na konverziu IP adries v sieťach TCP/IP).

- Protokol podporuje všetky hlavné operačné systémy.

- Na inštaláciu a nastavenia softvéru nepotrebujete hlboké znalosti sieťových technológií a ani s ne -špecialistom to trvá niekoľko minút.

Nastavenie OpenVPN v systéme Windows

Inštalácia a konfigurácia časti servera

Pretože väčšina z nás používa OS Windows, spoznávam technológiu OpenVPN, začneme s ňou. Takže si stiahnite vhodnú distribúciu z oficiálnej stránky a začnite inštaláciu.

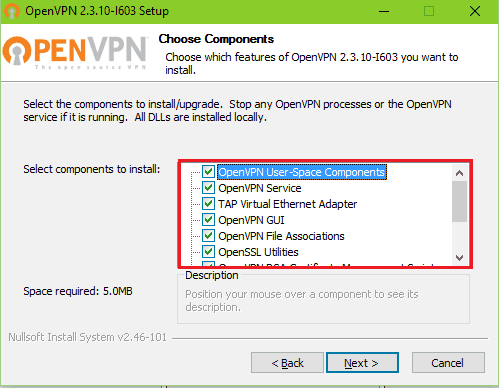

Na zozname “Vyberte komponenty na inštaláciu„(Vyberte komponenty pre inštaláciu) Označte všetko.

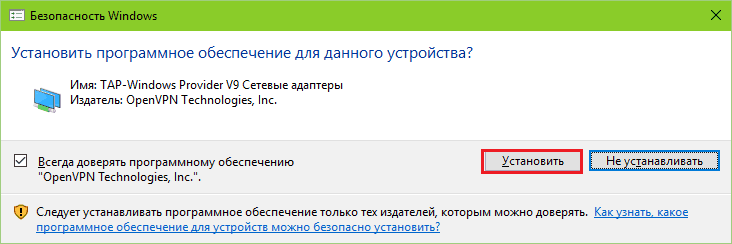

Dohodnite sa na inštalácii ovládača virtuálneho sieťového adaptéra klepnite na adaptér Windows V9.

Inštalovaný? Teraz vytvoríme kľúče a certifikáty VPN.

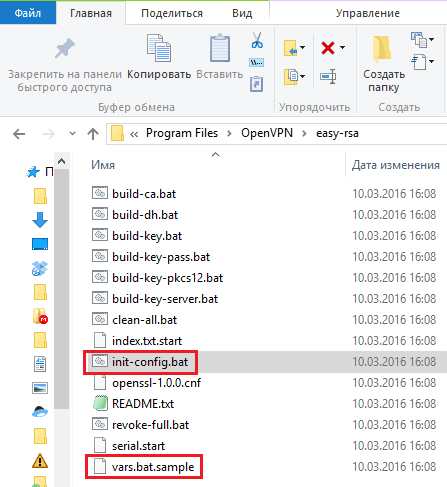

- Prechádzame do katalógu programovFiles %/OpenVPN/Easy -RSA a spustíme súbor balíka Inicita.Netopier - Copys súbor do toho istého priečinka Vars.Netopier.vzorka ako Vars.Netopier. V budúcnosti balík tímov Vars.Netopier nastaví premenné pre generovanie certifikátov.

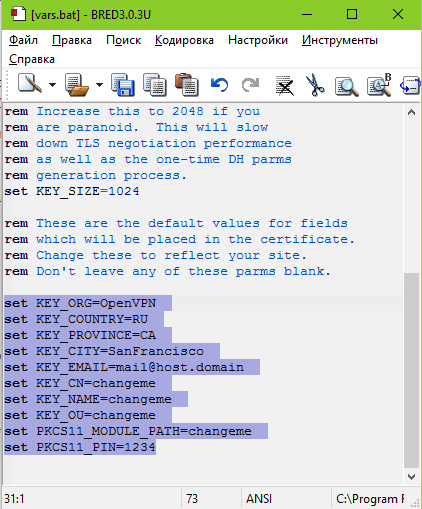

- Po vytvorení Vars.Netopier Otvorte ho pomocou notebooku a predpíšte ho vo vybratých riadkoch (po "="). Udržiavame zmeny.

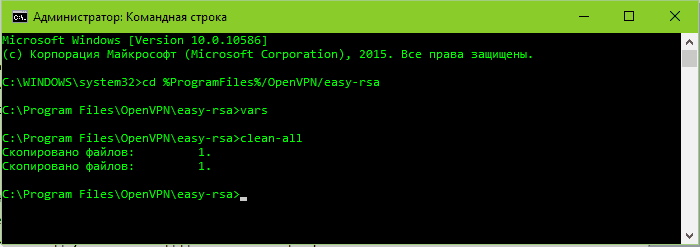

- Ďalej spustíme príkazový riadok od administrátora a postupujte podľa pokynov pre prechod v /easy -Rs (CD %Programové súbory%/Openvpn/Ľahký-RSA). Potom beháme postupne Vars.Netopier A Vyčistiť-všetko.Netopier (Načítame premenné a odstraňujeme predtým vytvorené kľúče).

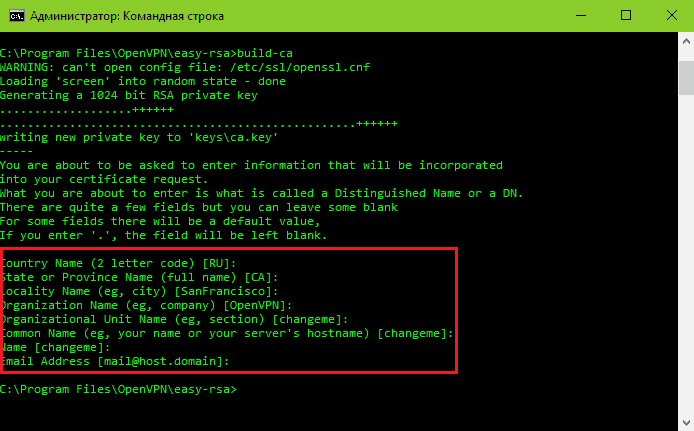

- Vykonávame balík príkazov Stavať-Ca.Netopier - Tým sa vytvorí nový hlavný certifikát v katalógu programu ProgramFiles %/OpenVPN/Easy -RSA/Keys. Vyplňte údaje o názve organizácie a tak ďalej, ktoré sa šíria v snímke obrazovky s rámom, nie je potrebné - stačí stlačiť Enter.

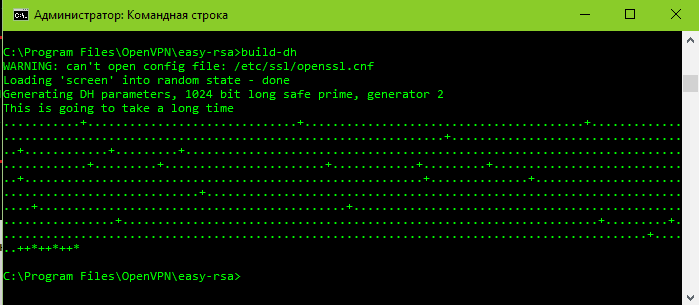

- Spustiť Stavať-Dh.Netopier - Toto vytvárame kľúč Diffe Helman. V priečinku /kľúče sa zobrazí súbor DH1024.Pem.

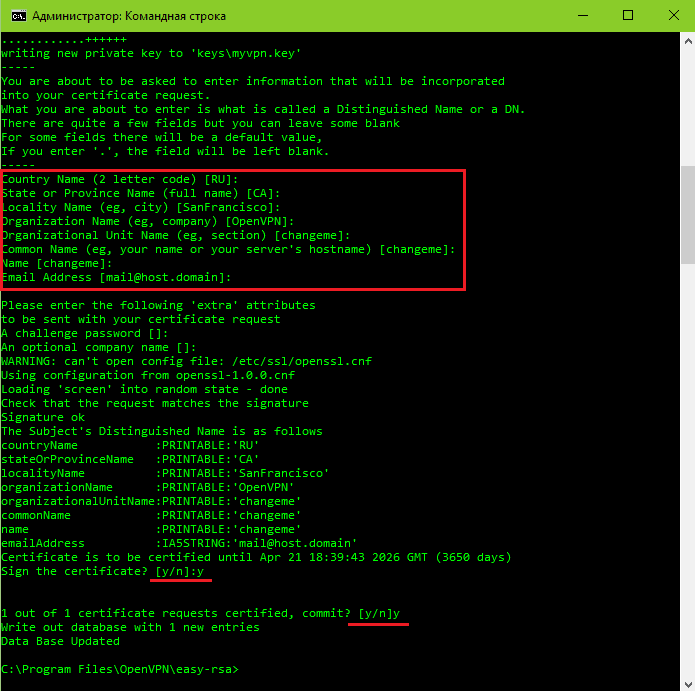

- Na druhej strane - Kľúč servera: Postupujte podľa pokynov Stavať-Kľúč-Server Myvpn („MyVPN“ je názov servera, môžete určiť akékoľvek iné). Blok otázok začínajúcich „názov krajiny“, chýba nám, stlačením Enter. Pri posledných dvoch otázkach - „Podpíšte certifikát?„A ďalší, odpovieme„ y “.

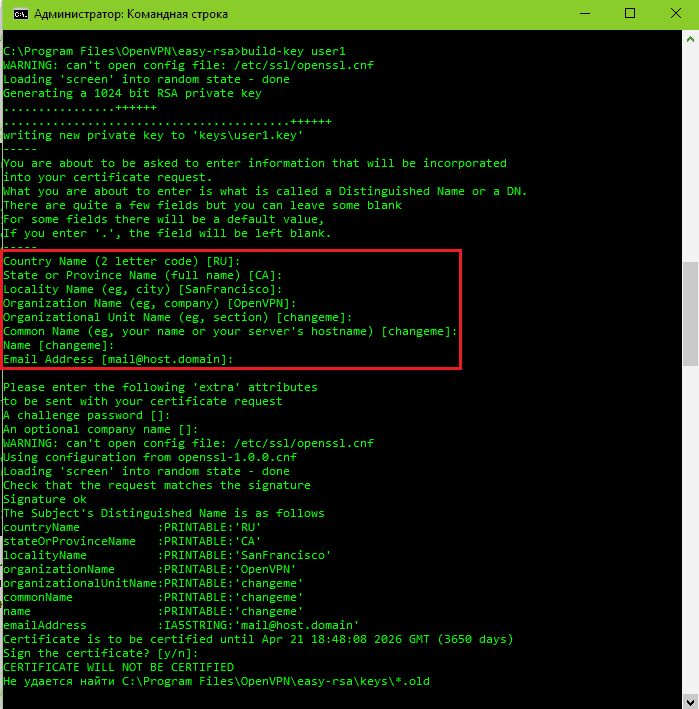

- Ďalej musíme získať kľúč klienta: Vykonávame Stavať-Kľúč užívateľ1 (User1 - Názov klienta, môžete nahradiť iným). Ak existuje niekoľko klientskych počítačov, opakujeme operáciu pre všetkých a nezabudneme zmeniť názov. Blok obklopený rámom, ako predtým, slečna.

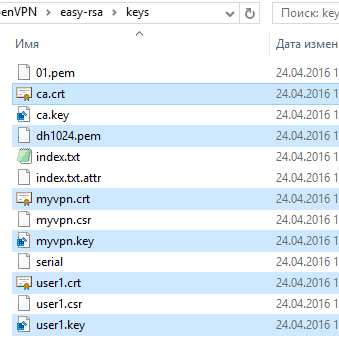

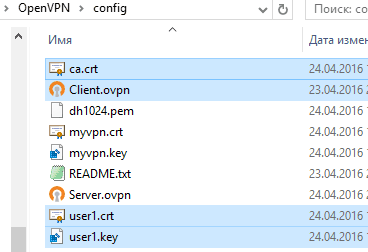

- Ďalej skopírujeme z priečinka /Ľahký-RSA/Kľúče Vložka /Openvpn/Konfigurácia Nasledujúce súbory: DH1024.Pem, Ca.Crt myvpn.Crt, Myvpn.Kľúč, užívateľ1.Kľúč, užívateľ1.Crt. Posledné štyri sa dajú nazvať iným spôsobom. Prečo, myslím, je to jasné.

- Ďalej v rovnakom priečinku vytvoríme konfiguračný súbor servera. Skopírujeme smernice nižšie do notebooku av prípade potreby zmeníme ich parametre na naše. Uložíme dokument s rozšírením .Ovs a meno “Server„.

# Rozhranie (L3-tunel)

Deval

# Protokol pracovného programu VPN

Proto UDP

# Použitý port (môžete zadať akékoľvek zadarmo)

Port 1234

# Zoznam certifikátov a kľúčov (venujte pozornosť menám)

Ca ca ca ca.Crt

Cert myvpn.Crt

Kľúčový myvpn.Kľúč

DH DH1024.Pem

# Typ šifrovania údajov

Šifra AES-256-CBC

# Zvýraznite rozsah IP adries

Server 10.10.10.0 255.255.255.0

# Úroveň spaľovania informácií

Sloveso 3

# Používame kompresiu

Comp-lzo

Pretrvávajúci kľúč

Pretrvávať

Mssfix

# Nastavte maximálny počet opakovaných udalostí

Mute 25

# Počet súčasne pripojených zákazníkov (5)

Maximálne klientky 5

# Relácie klienta Life Life

KeepAlive 10 120

# Viditeľnosť klientov navzájom (povolené)

Klient

# Identifikujte každého používateľa 1 adresu

Topológia

# Pred pridaním trasy nastavte oneskorenie

Oneskorenie

#Zničte, ak chceme dať internet. Adresy DNS Píšeme tie, ktoré sú uvedené v nastaveniach internetového pripojenia.

Push „Presmerovacia-gateway def1“

Push „dhcp-option dns x.X.X.X "

Push „dhcp-option dns x.X.X.X "

Okrem toho si prečítajte smernice konfigurácie servera Tu.

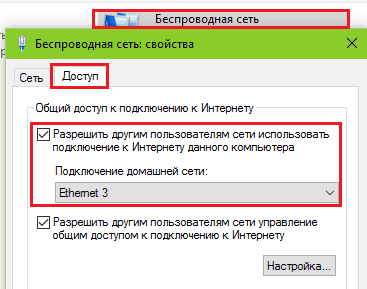

Ďalej, ak chcete distribuovať internet, prejdeme do katalógu sieťových pripojení, otvoríme vlastnosti rozhrania, ktoré sa pozerá do globálnej siete, prejdite na kartu “Prístup„Dajte známku oproti“Umožnite ostatným používateľom používať toto pripojenie .. „A vyberieme virtuálny adaptér TAP -Windows V9 zo zoznamu - podľa môjho názoru je toto Ethernet 3.

- Vytvorte konfiguračný súbor klienta. Skopírujte ďalší text do notebooku a uložte dokument s rozšírením .OVPN pod názvom „Klient“.

Zákazník

Deval

Proto UDP

# IP alebo názov domény servera VPN a portu pripojenia.

Vzdialený x.X.X.X 1234

Ca ca ca ca.Crt

Užívateľ certifikátu1.Crt

Kľúčový používateľ1.Kľúč

Šifra AES-256-CBC

Comp-lzo

Pretrvávajúci kľúč

Pretrvávať

Sloveso 3

Ostatné smernice konfigurácie klienta Tu.

Nastavenie časti klienta

Nainštalujte aplikáciu do klientskeho počítača. Ďalej prejdite na server, otvorte program ProgramFiles %/OpenVPN/Config Catalog a skopírujte odtiaľ súbory Ca.CRT, klient.OVPN, používateľ1.Crt, užívateľ1.Kľúč v sieťovom priečinku alebo na USB Flash Drive. Prenášame ich do podobného priečinka klientskeho stroja.

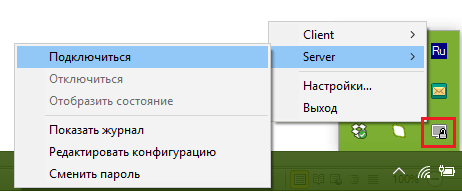

Spojenie

Ak chcete spustiť server, kliknite na štítok „OpenVPN GUI“ na pracovnej ploche. V TRIA sa objaví šedá ikona. Kliknite naň pomocou pravého tlačidla myši, vyberte ponuku príkazu “Server„A“Pripojiť„.

S úspešným pripojením sa ikona zmení na zelenú farbu. S neúspešným kliknutím na ponuku “Zobraziť časopis„: Uvedie chybu.

Pripojenie klienta sa vykonáva rovnakým spôsobom, iba namiesto “Server„Vyberte v ponuke“Zákazník„.

Nastavenie OpenVPN pod Ubuntu

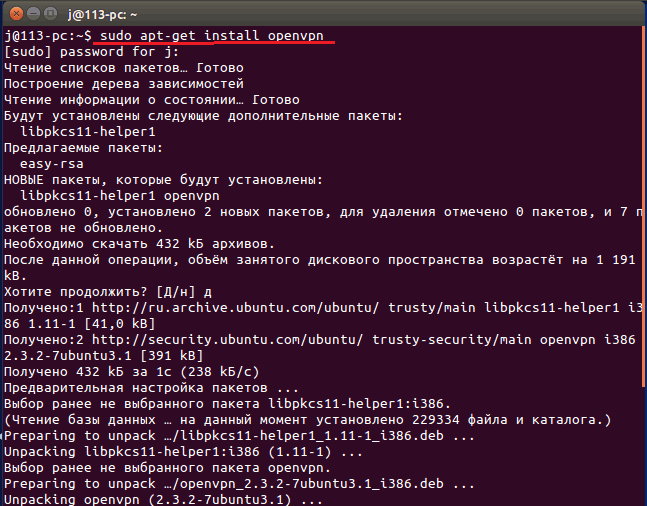

Začneme skutočnosťou, že rovnako ako v systéme Windows nainštalujeme balík OpenVPN na server a klientske počítače. Smernica inštalácie verzie konzoly prostredníctvom terminálu je nasledovná: Sudo apt-get install OpenVpn. Ak je to potrebné, môžete nainštalovať grafické verzie balíkov z centra aplikácií Ubuntu.

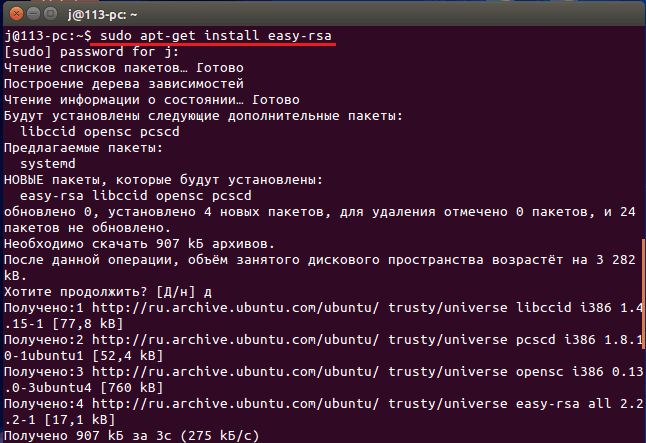

Najdôležitejšou súčasťou je však modul Easy-RSA navrhnutý na generovanie certifikátov a klávesov, nie je zahrnutý v systéme Linux-Display. Bude sa musieť nainštalovať osobitne, po dokončení príkazu: Sudo Výstižný-Dostať Inštalácia Ľahký-RSA.

Nastavenie časti servera

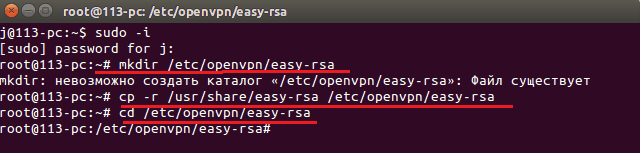

- Po inštalácii programu a ďalšieho modulu vytvoríme katalóg “Ľahké -RS„V priečinku /etc /openvpn: Sudo mkdir/etc/openvpn/easy -RSA. Skopírujte obsah zo stránky inštalácie: Cp -r/usr/zdieľanie/ľahké -rs/etc/openvpn/easy -rSA.

- Ďalej prejdite do nového katalógu: Cd/etc/openvpn/easy -rs/ a začnite vytvárať certifikáty a kľúče.

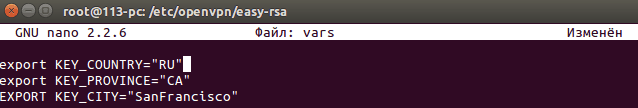

- Otvorte variabilné súbory VARS pomocou editora Nano Console Editor (Analogue Vars.BAT v systéme Windows) a importujte do neho rovnaké údaje ako v vars.Bat, so zmenenými hodnotami:

Key_country = ru

Key_provincy = CA

Key_city = sanfrancisco

Key_org = OpenVPN

Key_email = pošta@hostiteľ.Oblasť

Key_cn = Changeme

Key_name = Changeme

Key_ou = Changeme

Pkcs11_module_path = Changeme

Pkcs11_pin = 1234

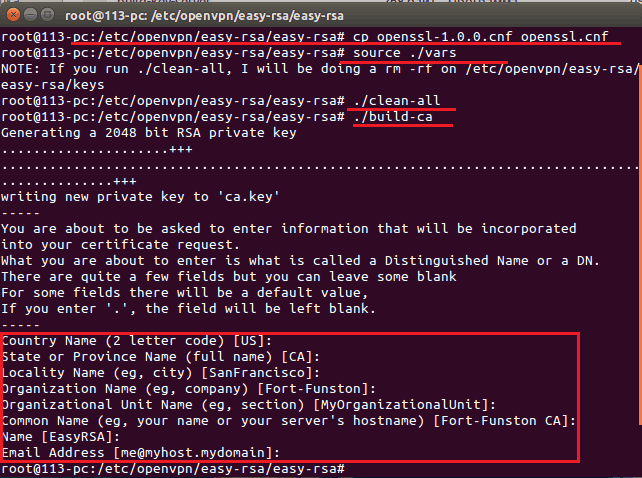

- Skopírujte kryptografický balík OpenSSL: Cp OpenSSL-1.0.0.CNF Otvoriť sa.CNF.

- Stiahneme premenné od vars: Zdroj ./Vars.

- Odstraňujeme predtým vytvorené údaje: ./Vyčistiť-všetko.

- Vytvárame nový hlavný certifikát: ./Stavať-Ca. Blok otázok v rámci nám chýba.

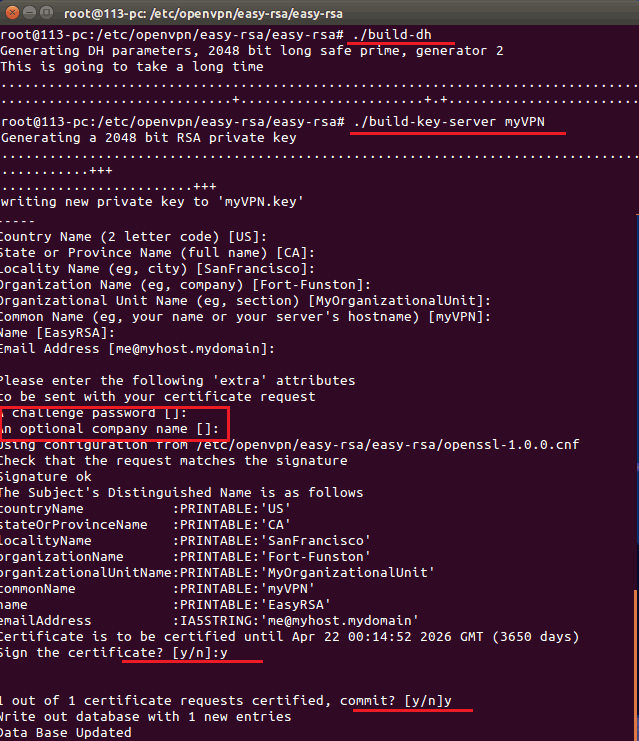

- Nasledujúce - kľúč Diffe Helman: ./Stavať-Dh.

- Za tým je certifikát servera: ./Stavať-Kľúč-Server Myvpn (Myvpn, ako si pamätáte, je meno, môžete mať inú). Prejdeme vyhradeným blokom (v snímke obrazovky je znížená), odpovieme na posledné 2 otázky „y“.

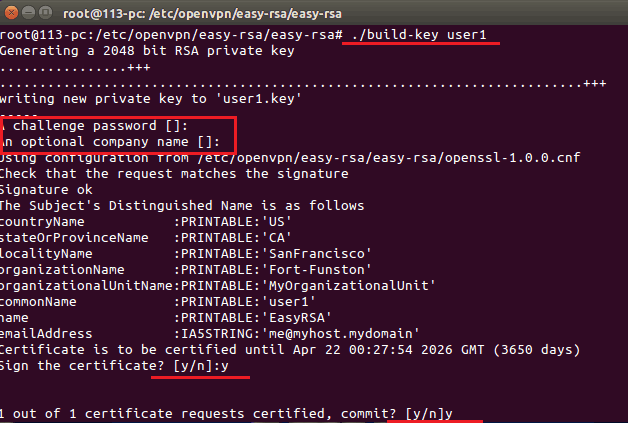

- Posledné vytvoríme klientsky certifikát: ./Stavať-Kľúč užívateľ1 (Namiesto „user1“ môžete prísť s iným menom). Zároveň nám opäť vynecháme blok pridelený na skríning a odpovedal na „y“ na posledné dve otázky.

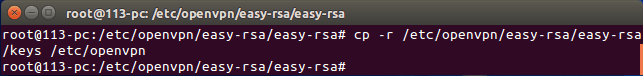

Všetky vytvorené kľúče a certifikáty sú zachované v subcatálnom /atď/Openvpn/Ľahký-RSA/Kľúče. Presunieme ich do priečinka /OpenVPN: Cp -r/etc/openvpn/easy -rs/kľúče/etc/openvpn.

V záverečnej fáze vytvoríme konfiguračný súbor servera v priečinku /etc /OpenVPN: Nano /atď/Openvpn/Server.Konferovať a vyplňte ho rovnakým spôsobom ako vyplnený podobný dokument v systéme Windows. Jediným rozdielom je iné spôsoby:

Ca/etc/openvpn/kľúče/ca.Crt

Dh/etc/openvpn/kľúče/dh2048.Pem

Cert/etc/openvpn/kľúče/myvpn.Crt

Kľúč/etc/openvpn/kľúče/myvpn.Kľúč

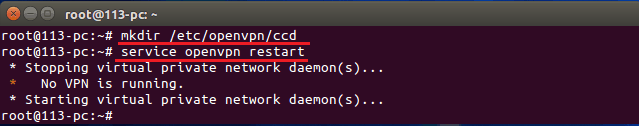

Nakoniec vytvoríme katalóg pre konfiguráciu klientskych strojov: mkdir/etc/openvpn/ccd, A Spustíme server: Služba OpenVPN Štart.

Ak sa server nezačne, pravdepodobne sa v konfigurácii urobí chyba. Informácie o probléme si môžete pozrieť v dokumente/var/log/openvpn.Protokol s príkazom Chvost -f/var/log/openvpn.protokol.

Nastavenie časti klienta

Po inštalácii aplikácie na klientsky počítač prenávame kľúč a certifikáty vygenerované na serveri na serveri a vytvoríme config.

Kľúčové a certifikáty - Ca.Crt, užívateľ1.Crt A užívateľ1.Kľúč, sú v priečinku/etc/openvpn/kľúče. Skopírujte ich na jednotku USB Flash a vložte ich do priečinka s rovnakým menom do počítača klienta.

Konfiguračný súbor sa vytvára pomocou Nano: Nano/etc/openvpn/klient.Konferovať, a vyplňte model Windows. Nezabudnite v ňom predpísať správne spôsoby:

Ca/etc/openvpn/kľúče/ca.Crt

Dh/etc/openvpn/kľúče/dh2048.Pem

Cert/etc/openvpn/kľúče/user1.Crt

Kľúč/etc/openvpn/kľúče/user1.Kľúč

Všetko je pripravené. Na pripojenie k serveru používame rovnaký príkaz: Služba OpenVPN Štart.

***

Ukázalo sa, že inštrukcia je dlhá, ale v skutočnosti výkon týchto akcií trvá 5 až 10 minút. Podrobnejšie informácie o práci s OpenVPN sú v časti “Dokumentácia„Oficiálna stránka žiadosti. Skúste a budete uspieť!

- « Nebolo možné nadviazať spojenie Skype, ako sa zbaviť chyby

- Čo sú hashtagy? Ako a kde ich používať? »